Datenschutz bei Messenger-Diensten ist mehr als das Geheimhalten der versendeten Nachrichten, aber für die meisten dürfte das der wichtigste Aspekt sein. Die beliebtesten Messenger-Dienste, Whatsapp, Signal und Telegram nutzen eine Form der Verschlüsselung, bei der es dem Dienst selbst nicht möglich ist, verschlüsselte Nachrichten mitzulesen. Die Firmen selbst haben auch keine Möglichkeit, die Nachrichten zum Beispiel für Strafverfolgungsbehörden zu entschlüsseln.

Auch das Verhalten der Nutzer*innen von Messengerdiensten entscheidet über die Sicherheit

Will eine Behörde Nachrichten einer Konversation lesen, wie es kürzlich dem Verfassungsschutz unter bestimmten Voraussetzungen erlaubt wurde, dann muss sie entweder den Schlüssel knacken – was zwar theoretisch möglich ist, aber viel zu lange dauern würde – oder Zugriff auf das Endgerät erlangen. Letzteres zu verhindern ist aber Sache der Nutzer*innen, da kann ein Anbieter wenig machen.

Das Hauptproblem der Ende-zu-Ende-Verschlüsselung liegt darin, dass die gesamte Kommunikation über einen Server läuft, der vom Anbieter kontrolliert wird. Würde am Anfang einer Konversation ein Schlüssel in Klartext ausgetauscht werden, dann könnte der Anbieter diesen theoretisch abfangen und die gesamte Konversation mitlesen. Es braucht also eine Möglichkeit, einen gemeinsamen Schlüssel zu generieren, den der Anbieter nicht wissen kann – in der Fachsprache nennt man das "Shared Secret", geteiltes Geheimnis.

Signal Protocol gilt als sicher

Ein dafür häufig eingesetztes Protokoll ist das Signal Protocol. Es wird zum Beispiel vom gleichnamigen Messenger-Dienst, sowie von Whatsapp verwendet. Aktiviert man beim Facebook Messenger oder bei Skype die Option zur privaten Konversation, dann verwenden diese Messenger auch das Signal Protocol. Das Protokoll ist unter einer offenen Lizenz, das bedeutet, jede*r kann es theoretisch für einen eigenen Messenger-Dienst einsetzen und nach Belieben anpassen. Telegram nutzt ein eigenes, ebenfalls frei verfügbares Protokoll.

Durch die Offenheit der Prokolle können diese auch auf ihre Funktionalität und Sicherheit überprüft werden. Jede*r der will – und genug davon versteht – kann sich selbst davon überzeugen, dass tatsächlich niemand private Unterhaltungen mitlesen kann.

Das Verschlüsselungsverfahren von Diffie-Hellman gibt es schon seit 1976

Beide Protokolle sind sehr komplex aufgebaut und verfügen über mehrere Sicherheitskonzepte. Das Generieren des gemeinsamen Schlüssels basiert auf dem sogenannten Diffie-Hellman-Schlüsselaustausch, ein mathematisches Protokoll zur Schlüsselvereinbarung zwischen zwei Parteien über offene Kommunikationswege. Das Verfahren wurde im Jahr 1976 erstmals von Whitfield Diffie und Martin Hellman veröffentlicht. Wichtige Vorarbeit leistete Ralph Merkle.

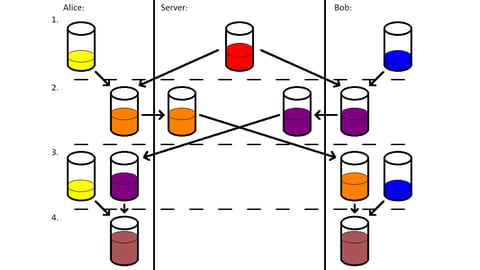

Im Folgenden wird der Diffie-Hellman-Schlüsselaustausch anhand einer häufig verwendeten Analogie mit Farben erklärt.

Verschlüsselung funktioniert wie das Mischen von geheimen Farben

Angenommen zwei Personen, nennen wir sie Alice und Bob, wollen sich über einen öffentlichen Server geheim unterhalten. Sie einigen sich darauf, einen gemeinsamen Farbschlüssel zu generieren. Mit diesem kann dann beispielsweise Alice eine Nachricht verschlüsseln, über den Server an Bob schicken und der kann dann mit dem Schlüssel die Nachricht wieder lesbar machen – vorausgesetzt sein Schlüssel hat die gleiche Farbe, wie der von Alice.

Um ihnen zu helfen, stellt der Server eine allen frei zugängliche Ausgangsfarbe zur Verfügung. In unserem Beispiel Rot. Alice und Bob überlegen sich jeweils eine geheime Farbe – hier Gelb für Alice und Blau für Bob. Diese geheimen Farben geben die beiden an niemanden weiter, weder an den Server, noch an ihre*n Gesprächspartner*in.

Viele Möglichkeiten erhöhen die Sicherheit

Ihre geheime Farbe mischen Alice und Bob mit der öffentlichen Farbe des Servers. Alice erhält so Orange und Bob Violett. Diese Mischung schicken sich die beiden über den Server gegenseitig zu. Der Server sieht die Farben zwar, aber er kann daraus nicht auf die jeweiligen geheimen Farben schließen.

Hier zeigt die Farben-Analogie eine Schwachstelle. Denn da der Server die gemeinsame Ausgangsfarbe kennt, könnte er sehr wohl auch die geheimen Farben entschlüsseln. Im eigentlichen Diffie-Hellman-Verfahren gibt es an dieser Stelle für den Server aber viel zu viele Möglichkeiten für die "geheime Farbe" und keine Möglichkeit zu überprüfen, welche die richtige ist.

Mischen Alice und Bob nun die Farbe des*der jeweils Anderen mit ihrer eigenen geheimen Farbe, dann erhalten beide die gleiche Farben-Mischung, nämlich das öffentlich erhältliche Rot, das geheime Gelb von Alice und das geheime Blau von Bob. Dabei kommt ein blass-dunkles Rot heraus, dass der Server nicht kennt. Nutzen sie diesen Farbschlüssel, um ihre Nachrichten zu ver- und entschlüsseln, dann können sich Alice und Bob nun über den Server unterhalten, ohne dass der Server die Konversation mitlesen kann.

Gleichzeitig kann zum Beispiel Alice das Verfahren mit beliebig vielen anderen Gesprächspartner*innen wiederholen, ohne dass Bob diese Konversationen mitlesen könnte. Denn er kennt weder die anderen geteilten Schlüssel, noch Alice's geheimen Ausgangsschlüssel.

Digitale Signaturen sollen verhindern, dass sich jemand "dazwischenschaltet"

Was der Diffie-Hellman-Schlüsselaustausch nicht bietet, ist eine Garantie, dass die Person, mit der man kommuniziert, auch tatsächlich die ist, von der man glaubt, dass sie es ist. Aber sowohl das Signal Protocol als auch Telegram nutzen zusätzliche Methoden, um sichere digitale Signaturen zu erstellen, die zumindest ausschließen, dass sich jemand zwischen Alice und Bob schaltet und beiden vorgaukelt der jeweils andere zu sein – eine sogenannte "Man in the Middle"-Attacke.

Und beide Protokolle bieten die Möglichkeit, mittels eines Prüfschlüssels, der nicht der Schlüssel selbst ist, händisch zu überprüfen, ob man mit der richtigen Person kommuniziert. Bei Whatsapp zum Beispiel wählt man dafür in den Kontaktinformationen der Person, die man überprüfen will, die Option "Verschlüsselung". Dort wird einem ein QR-Code und die dazugehörige 60-stellige Zahl angezeigt. Sind diese Zahlen bei beiden Gesprächspartnern identisch, dann schreibt man tatsächlich mit dieser Person.

Sicherheit in Gruppenchats ist geringer – aber immer noch hoch

Kompliziert wird die Verschlüsselung in Gruppenchats. Auch hier bieten die Messenger-Dienste eine sichere Kommunikation an, allerdings ist die Sicherheit technisch bedingt geringer, als bei Konversationen zwischen nur zwei Personen.

Auch wenn es für Whatsapp und Co. nicht möglich ist, die Nachrichten mitzulesen, können die Dienste trotzdem noch auf viele Daten zugreifen und diese theoretisch weitergeben. Im Falle von Whatsapp ist vor allem die Sorge bei Nutzer*innen groß, dass Daten an den Mutterkonzern Facebook weitergegeben werden. Diese Daten können Kontakte sein, aber auch Metadaten von Unterhaltungen. Also zum Beispiel, wer wann wie viele Nachrichten an jemand anders geschickt hat. In Europa ist diese Weitergabe von Daten an Facebook rechtlich stark eingeschränkt. Eine Garantie, dass es nicht passiert, ist das aber nicht.

Anmerkung: Für das Farben-Beispiel wurden die Farben im RBG-Format "gemischt". Bei anderen Darstellungsformen würden die Mischungen zu anderen Farben führen.